Le CUSM s’est doté de diverses politiques sur la sécurité de l’information, y compris les suivantes :

- Sécurité de l’information

- Confidentialité et renseignements personnels

- Utilisation des appareils sans fil

- Utilisation des médias sociaux

- Utilisation de l’infrastructure nuagique

- Politique sur les photos

Ces politiques visent à garantir la protection globale du parc informatique du CUSM et d’ainsi prévenir les risques d’en compromettre la confidentialité, l’intégrité et la disponibilité.

Les principes fondamentaux suivants nous aident à respecter la sécurité et la vie privée des patients.

Confidentialité : la non-divulgation des renseignements, sauf aux personnes autorisées.

Intégrité : faire en sorte que les informations et les données sont bonnes, exactes, et complètes.

Disponibilité : assurer que les services et les données sont disponibles et accessibles, sur demande, par les entités autorisées.

Lorsque vous naviguez dans Internet ou dans l’intranet ou que vous utilisez le parc informatique du CUSM pendant votre stage, n’oubliez pas qu’il est interdit d’utiliser du matériel protégé par droits d’auteur sans autorisation, de publier, de télécharger ou de transmettre du matériel menaçant ou obscène, d’utiliser les installations pour des activités commerciales, publiciser des produits ou faire du lobbying politique et d’utiliser un langage vulgaire ou obscène.

Les documents suivants vous aideront à comprendre les problèmes qui s’associent à une utilisation inadéquate du parc informatique du CUSM ou des appareils personnels ou à une conduite inappropriée à l’égard de l’informatique.

Jetez un coup d’œil sur les brèves capsules suivantes (5 capsules d’1 minute)

Formule pour un mot de passe fort!

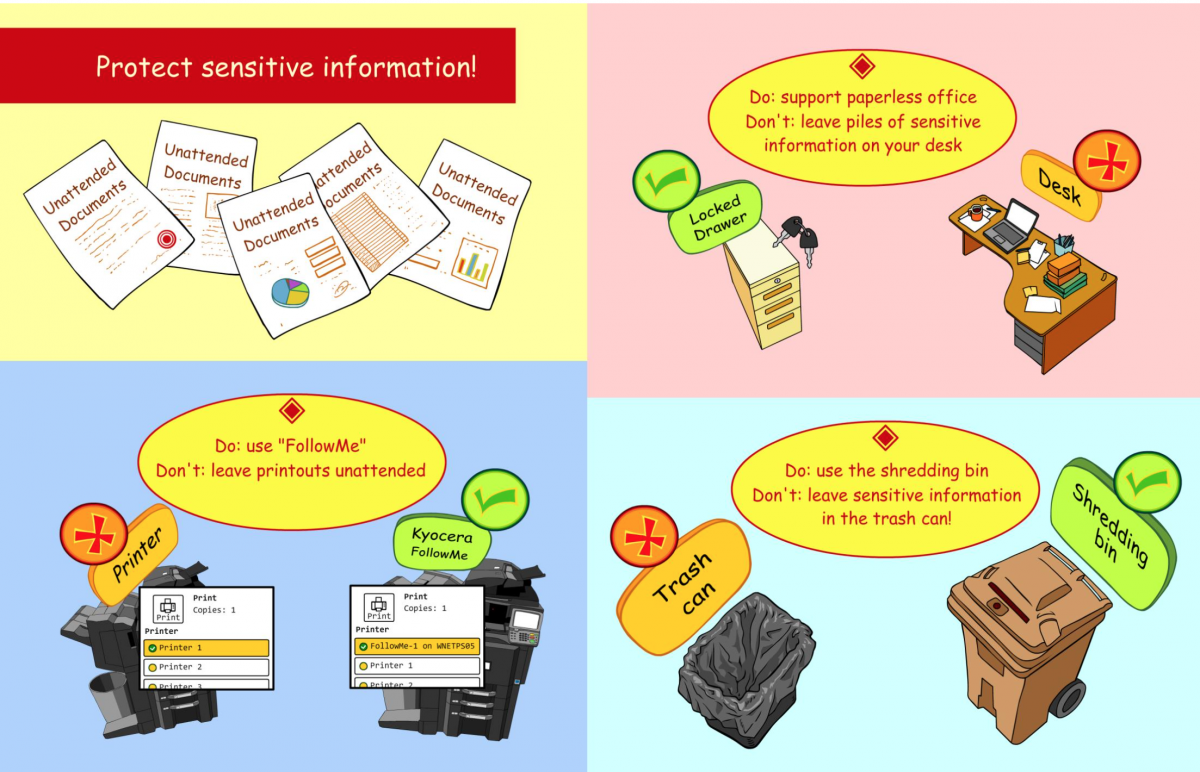

Protégez les informations sensibles ! (Affiche)

Comprendre votre rôle

Pour vous aider à comprendre votre rôle et votre responsabilité vis-à-vis de la sécurité et de la confidentialité, nous vous proposons le parcours suivant:

- Prenez connaissance de notre programme de sécurité, vos rôles et responsabilités

- Soyez vigilants: les risques de sécurité courants comme le vol d’identité et autres exploits

- Appareils sans fil

- L’utilisation des appareils de télécommunication sans fil (téléphones, tablettes, ordinateurs) est autorisée dans tous les établissements du CUSM, à moins d’une indication à l’effet contraire dans des secteurs désignés par un logo explicite. Cependant, il faut s’assurer :

- d’en limiter le plus possible l’utilisation entre les murs du CUSM;

- d’éviter de l’utiliser pour des besoins personnels;

- de le mettre en mode « vibration »;

- de l’utiliser dans un endroit approprié, pour éviter de déranger;

- de parler à voix basse et d’utiliser un langage respectueux;

- de respecter la confidentialité de l’information;

- de ne pas utiliser la caméra ou la vidéo dans les murs du CUSM.

- L’utilisation des appareils de télécommunication sans fil (téléphones, tablettes, ordinateurs) est autorisée dans tous les établissements du CUSM, à moins d’une indication à l’effet contraire dans des secteurs désignés par un logo explicite. Cependant, il faut s’assurer :

- Nuage

- Dans certaines situations, il est interdit d’utiliser l’infrastructure nuagique (Dropbox, OneDrive). Consulter les politiques du CUSM à cet effet.

- Médias sociaux

- Les médias sociaux jouent un rôle de plus en plus important dans les communications et l’expression de soi, y compris de nouvelles manières de communiquer avec les patients ou leur famille, des tiers ou d’autres membres de l’équipe. Il ne faut pas oublier que les publications dans les médias sociaux peuvent être largement diffusées et rester longtemps en ligne. Pour cette raison, respectez les simples règles suivantes lorsque vous les utilisez :

- Examinez attentivement le contenu de ce que vous publiez.

- Respectez la confidentialité des patients (ne divulguez pas le nom des patients, des photos ou des vidéos, ni d’information médicale même si le nom du patient n’est pas divulgué).

- Ne donnez pas de conseils médicaux.

- Ne publiez pas, n’affichez pas et ne partagez pas des énoncés malveillants, menaçants, offensants ou discriminatoires.

- Évitez de publier des commentaires négatifs ou dérogatoires susceptibles de nuire à la réputation du CUSM, du personnel ou des professionnels.

- Évitez de recommander un traitement, un produit ou un service à moins que le CUSM ne vous ait expressément autorisé à le faire.

- Les médias sociaux jouent un rôle de plus en plus important dans les communications et l’expression de soi, y compris de nouvelles manières de communiquer avec les patients ou leur famille, des tiers ou d’autres membres de l’équipe. Il ne faut pas oublier que les publications dans les médias sociaux peuvent être largement diffusées et rester longtemps en ligne. Pour cette raison, respectez les simples règles suivantes lorsque vous les utilisez :

- Photo

- Ne prenez pas de photos sans le consentement des patients.

- Évitez d’utiliser vos appareils pour prendre des photos ou des vidéos sans nécessité.

Composantes du programme de Sécurité

Programme de sécurité et confidentialité du CUSM

La plupart des problèmes de sécurités impliquent, ou sont causés, par notre propre comportement et celui de nos semblables. La plupart des solutions à ces problèmes résident dans un changement de notre comportement.

Chacun de nous doit comprendre que l'information sur les individus (ou l'organisation) que nous collectons et que nous conservons leur appartient et que nous avons le devoir de la garder sécuritaire et confidentielle. Toute personne qui a accès à cette information est aussi tenue par cette obligation. Si nous assurons cette obligation, la plupart des problèmes de sécurité potentiels pourront et seront évités.

Responsabilité administrative et organisationnelle

Le conseil d'administration du CUSM, le comité de direction des services informatiques, le comité de sécurité et confidentialité, le comité de sécurité des services informatiques et la coordinatrice de la sécurité et confidentialité travaillent en collaboration au développement et à l'implantation des politiques et procédures portant sur la sécurité et confidentialité des actifs informationnels du CUSM.

Les éléments de sécurité informatique qui se retrouvent dans ces politiques sont : le maintien de la confidentialité de l'information (individuelle et organisationnelle), l'intégrité de l'information, la disponibilité des services/informations, les processus d'authentification des individus et des systèmes informationnels et l'irrévocabilité qui s'y rattache.

Responsabilité personnelle

Les membres du CUSM doivent prendre connaissance des politiques et procédures du CUSM, associées à la sécurité et la confidentialité des actifs informationnels et s'assurer de leur respect par une implantation dans leur milieu de travail. De manière plus spécifique, la politique sur l'utilisation acceptable des actifs informationnels décrits les paramètres d'une utilisation responsable des actifs en place.

Une entente de confidentialité est complétée dès l'embauche ainsi qu'une entente spécifique à la sécurité et la confidentialité des actifs informationnels pour tous les usagers du réseau du CUSM.

Sécurité physique

Englobe la protection de tous les actifs informationnels soit, les ordinateurs, les serveurs, le matériel de télécommunication et leur environnement contre les dommages physiques et les risques environnementaux. Le port de la carte d'identité avec photo par tous les membres du CUSM, des locaux dédiés situés dans des endroits protégés, un mécanisme de contrôle d\'accès et le maintien de l'inventaire du matériel informatique installé et en circulation dans l'institution sont des mesures concrètes de sécurité physique.

Il s'agit de l'ensemble des fonctions portant sur l'acquisition, l'analyse, le stockage, la conservation, l'utilisation, l'évaluation, la circulation, la destruction de l'information nécessaire à la bonne marche de l'organisation et ce, tout en tenant compte de la sensibilité des données. Les mesures de sécurité impliquent la gestion des informations dites confidentielles et/ou nominatives selon les normes et règlements que CUSM est tenu de respecter : La «loi sur l'accès » (A2.1), fait provision de la transmission des données nominatives, de la collecte de cette information et de l'obligation de consentement et d'autorisation dans des situations bien précises. La commission d'accès à l'information (CAI) a émis des directives claires quant à la gestion du document électronique contenant de l'information confidentielle. La gestion de risque et des rapports d'incidents spécifiques aux actifs informationnels ainsi que la gestion des ententes de confidentialité avec les organisations extérieures au CUSM sont des mesures de sécurité.

Pour plus d'information sur certaines lois et directives de la CAI :

- Commission d'accès à l'information: Lois et règlements

- Loi sur l'accès aux documents des organismes publics et sur la protection des renseignements personnels

Sécurité de l'exploitation et de l'utilisation des actifs informationnels

Tout accès et utilisation des actifs informationnels doivent être en relation avec le rôle, la tâche à accomplir dans l'organisation, supporter la mission du CUSM et être dûment autorisés. La sécurité de l'exploitation et de l'utilisation des actifs sera assurée par des mesures de protection contre les attaques, un plan de relève en cas de défaillance de systèmes, la mise en place d'un plan de sauvegarde et de recouvrement des informations.

Pour tout incident pouvant affecter la sécurité et/ou la confidentialité des actifs informationnels, téléphonez au groupe d'assistance des services informatiques : 48484. Ils dirigeront votre appel au personnel approprié

L'identité et l'information

Hameçonnag

Risque : Usurpation d’identité ou escroquerie / Confidentialité et intégrité

En informatique, l’hameçonnage est une activité criminelle pratiquée à l’aide de techniques d’ingénierie sociale. Les hameçonneurs tentent d’acquérir frauduleusement de l’information sensible, telle que des mots de passe et l’information relative aux cartes de crédit, en se faisant passer pour des personnes ou des entreprises de confiance dans le cadre d’une communication électronique. Le hameçonnage est généralement effectué par courriel ou par messagerie instantanée, mais les appels téléphoniques font également partie des techniques utilisées.

Maliciel

Risque : Impact sur l’intégrité, la disponibilité et la confidentialité

Le maliciel, ou logiciel malveillant, est conçu pour infiltrer ou endommager un système informatique sans le consentement éclairé de son propriétaire. Il fusionne les mots « malveillant » et « logiciel ». Il s’agit d’un terme général utilisé par les professionnels de l’informatique pour désigner diverses formes de logiciels ou codes de programme hostiles, intrusifs ou désagréables. Il inclut les virus, les vers, les chevaux de Troie, les logiciels espions, les logiciels publicitaires et d’autres logiciels malveillants ou indésirables.

Logiciel espion

Risque : Usurpation d’identité ou escroquerie / Confidentialité

Le logiciel espion amasse de l’information personnelle sur les utilisateurs sans leur consentement éclairé. L’information personnelle est secrètement enregistrée à l’aide de diverses techniques, y compris l’enregistrement des saisies clavier, l’enregistrement de l’historique de navigation dans Internet et la numérisation des documents emmagasinés dans le matériel de l’ordinateur. L’objectif du logiciel espion varie entre des intentions manifestement criminelles (vol de mots de passe et de données financières) et simplement désagréables (enregistrement de l’historique de recherche dans Internet pour une publicité ciblée pendant la consommation de ressources informatiques).

Cheval de Troie

Risque : Nuit aux réseaux, aux systèmes, aux fichiers / Intégrité et disponibilité

En informatique, un cheval de Troie est un programme malveillant intégré à un logiciel légitime ou qui a l’apparence d’un logiciel légitime. Il peut avoir l’air intéressant ou utile (ou à tout le moins inoffensif) pour un utilisateur qui ne se méfie pas, mais est nuisible lorsqu’il est exécuté. Il y a deux types courants de chevaux de Troie. L’un est un logiciel autrement utile qui a été corrompu par un pirate et auquel est inséré un code malveillant qui s’exécute lorsque le programme est utilisé. Parmi les exemples, soulignons l’installation de divers programmes d’alerte météo, d’horloges informatiques et de partage de fichiers entre utilisateurs. L’autre type de cheval de Troie est un programme autonome qui prétend être autre chose, comme un jeu ou une image, afin d’inciter l’utilisateur à se faire involontairement complice des mesures nécessaires pour que le programme atteigne ses objectifs. Contrairement à d’autres types de maliciels, comme les virus ou les vers, les chevaux de Troie ne peuvent pas agir de manière autonome. Tout comme les Grecs ont eu besoin des Troyens pour faire pénétrer le cheval dans la ville afin de mettre leur plan à exécution, le cheval de Troie dépend des gestes posés par les victimes ciblées.

Virus

Risque : Nuit aux réseaux, aux fichiers aux systèmes / Intégrité et disponibilité

Un virus informatique est un programme conçu pour modifier le fonctionnement d’un ordinateur, à l’insu ou sans l’autorisation de l’utilisateur. Il désigne souvent une série de maliciels, mais un véritable virus doit se répliquer et s’exécuter seul.

Ver

Risque : Nuit aux réseaux / Disponibilité et intégrité

Un ver informatique est un programme autoreproducteur qui fait appel à un réseau pour se copier dans d’autres nœuds (terminaux d’ordinateur du réseau), sans l’intervention de l’utilisateur. Contrairement au virus, il n’a pas besoin de se fixer à un programme hôte. Les vers endommagent toujours le réseau (si ce n’est qu’en consommant de la bande passante), alors que les virus infectent ou corrompent toujours les fichiers d’un ordinateur ciblé.